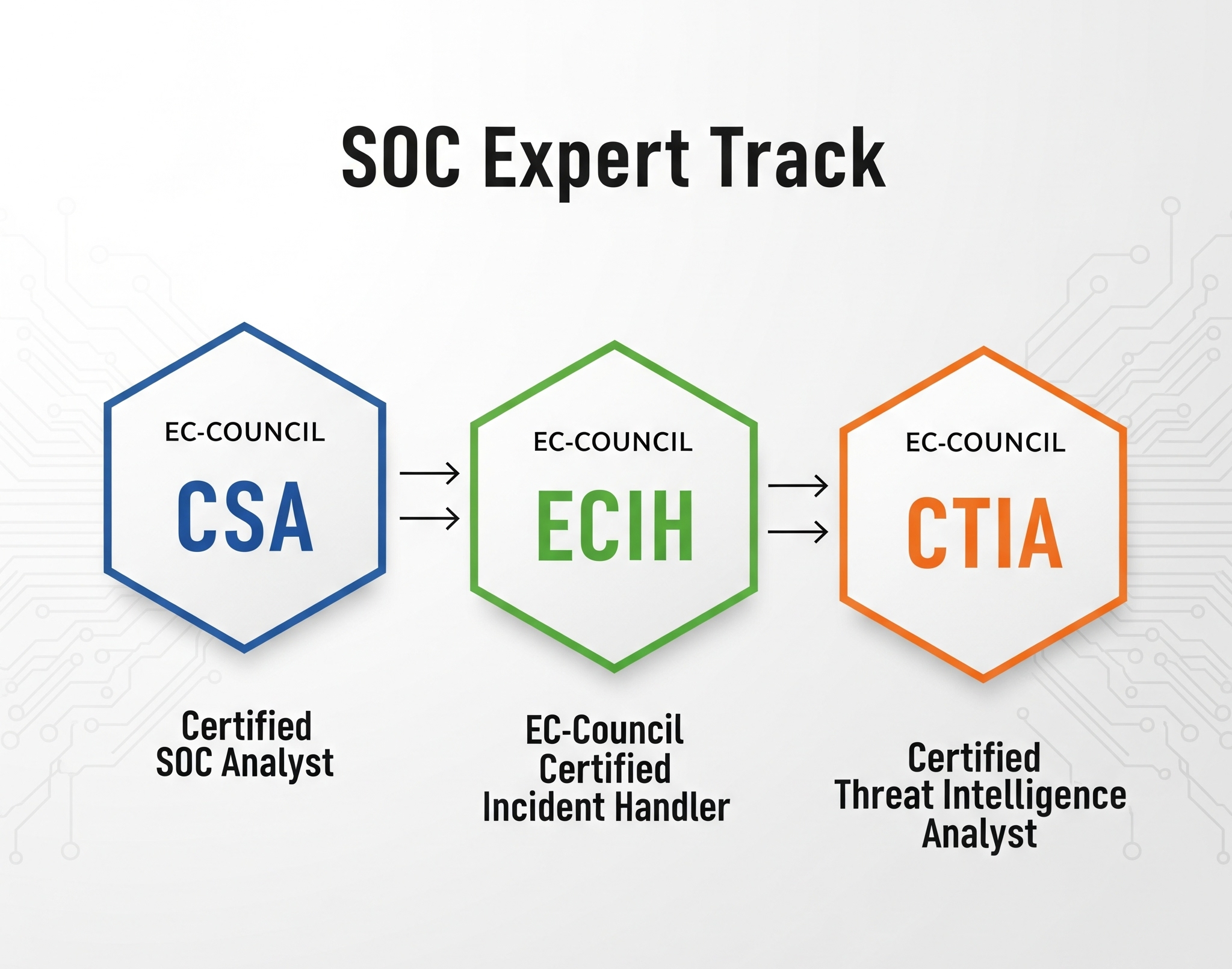

De CSA training is onderdeel van onze SOC Expert Track bestaande uit drie praktijkgerichte 3-daagse trainingen, waarmee je tegen een aantrekkelijke bundelkorting wordt opgeleid tot een complete SOC medewerker. Uiteraard is de CSA training ook als losse training te volgen.

Een SOC Analyst houdt zich structureel bezig met het monitoren en detecteren van mogelijke bedreigingen voor de beveiliging van een organisatie en daarvoor belangrijke data. Daarbij sorteert hij waarschuwingen (alerts) op prioriteit en risico en schaalt hij deze indien nodig op. Zonder SOC (Analyst) lopen organisaties het risico incidenten te missen of pas te ontdekken nadat er onnodig grotere schade is ontstaan.

In deze onafhankelijke 3-daagse training leer je met behulp van theorie en hands-on labs de benodigde kennis en vaardigheden om te kunnen functioneren op een Security Operations Center (SOC) waar je actief mogelijke bedreigingen en aanvallen detecteert en direct anticipeert op security incidenten. Hiermee fungeer je als front-line beveiliging binnen een organisatie en ben je in staat andere belanghebbenden te waarschuwen voor actuele cyberdreigingen.

Je leert diverse SIEM oplossingen plus tools kennen en gebruiken voor het detecteren van incidenten op applicatie, netwerk en host niveau. Daarnaast leer je incident detectie verbeteren met behulp van threat intelligence. Na de training beheers je de volledige SOC workflow waarbij je procedures, technieken en 80 inbegrepen tools gebruikt voor de verzameling, sortering, rapportage, reactie op en documentatie van incidenten.

Onderdeel van de training en het bijbehorende studiemateriaal zijn 50+ hands-on labs, 120 tools en aanvullend referentiemateriaal met gebruikelijke- en specifieke voorbeelden van ArcSight, Qradar, LogRhythm, Windows Security Audit en Splunk SIEM toepassingen. Deze training is 100% compliant aan het internationaal gebruikte NICE 2.0 Framework voor de rol Cyber Defense Analyst (CDA) in de categorie Protect and Defend.

Deze training is klassikaal maar desgewenst ook Live Online bij te wonen. Je volgt de training dan live op afstand met onze eigen docent, kijkt mee met de aantekeningen op het whiteboard, doet mee met alle labs en kunt vragen stellen aan zowel de trainer als je mede-cursisten. Eigenlijk dus gewoon alsof je bij de klassikale training aanwezig bent, maar dan vanaf je eigen locatie. Mocht de training Live Online toch niet helemaal naar wens zijn geweest, dan mag je deze binnen een jaar kosteloos nogmaals klassikaal bij ons bijwonen.

Nieuw in CSA v2

Per augustus 2025 krijgt de Certified SOC Analyst (CSA) training een omvangrijke update. Nieuw of verder uitgebreid in deze versie 2 zijn:

- Uitgebreidere onderwerpen met nieuwe relevante stof en labs voor Level 3 (L3) SOC-analisten

- Versterkte focus op actieve dreigingsdetectie binnen het SOC

- Toevoeging van verbeterde proactieve detectiebenaderingen binnen het SOC

- Toevoeging dreigingsdetectie in cloudomgevingen

- Toevoeging van inzet AI/ML vaardigheden binnen het SOC

- Meer focus op forensisch onderzoek binnen het SOC

AI-ondersteund SOC: voordelen van het gebruik van AI in het SOC

- Inzet van AI om SIEM-regels te genereren

- Verbeterde en geautomatiseerde alert-triage met behulp van AI

- Geavanceerde dreigingsdetectie en respons met behulp van AI

- Inzet van AI voor threat hunting

- Voorbeelden van AI-ondersteunde SIEM-systemen, zoals Splunk AI, Elasticsearch AI, enz.

Wat kan of weet ik na deze training?

- SOC-processen, procedures, technologieën en workflows herkennen en omschrijven;

- Basis- en diepgaandere kennis op het gebied van security bedreigingen, aanvallen, kwetsbaarheden, aanvallers gedragingen, cyber kill chain etc.;

- Tools, tactieken en werkwijzen van aanvallers herkennen waarmee zg. indicators of compromise (IoCs) geidentificeerd kunnen worden die bruikbaar zijn voor actieve of toekomstige onderzoeken;

- Logs en waarschuwingen (alerts) monitoren en analyseren afkomstig van verschillende technologieën op verschillende platformen (IDS/IPS, end-point beveiliging, servers en workstations);

- Een Centralized Log Management (CLM) proces kennen en omschrijven;

- Security events en log verzameling, monitoring en analyses uitvoeren;

- Ervaring en uitgebreide kennis op het gebied van Security Information and Event Management (SIEM) gebruiken';

- Diverse populaire SIEM oplossingen beheren (Splunk/AlienVault/OSSIM/ELK);

- De architectuur, implementatie en finetuning van diverse SIEM oplossingen (Splunk/ AlienVault/OSSIM/ELK) kennen en omschrijven;

- In de training opgedane hands-on ervaring op het gebied van SIEM use case development process gebruiken;

- Threat cases (correlation rules), en rapportages produceren;

- Bronnen benoemen die veel gebruikt worden bij de inzet van SIEM;

- Threat Monitoring en Analyses plannen, organiseren en uitvoeren in een organisatie;

- Opkomende threat patronen monitoren en security threat analyses uitvoeren;

- In de training opgedane hands-on ervaring op het gebied van het alert triaging proces toepassen;

- Incidenten opschalen naar de juiste teams of personen voor de benodigde ondersteuning;

- Een Service Desk ticketsysteem gebruiken;

- Briefings en rapporten van gebruikte analysemethoden en de daaruit verzamelde resultaten voorbereiden;

- Beschrijven hoe incidentdetectie en -respons verbeterd wordt door threat intelligence met SIEM te integreren;

- Effectief gebruikmaken van gevarieerde, ongelijke en steeds veranderende threat informatie;

- Een Incident Response Proces beschrijven;

- Beschrijven hoe SOC en Incident Response Team (CSIRT of IRT) samen kunnen werken voor een betere incident response.

Certificering

Deze training bereidt je voor op het internationaal erkende 312-39 Certified SOC Analyst (CSA) examen van EC-Council. Dit examen is inbegrepen in de cursusprijs en kan direct na afloop van de training ter afsluiting bij ons worden afgenomen.

Cursisten die onverhoopt zakken voor het examen mogen kosteloos opnieuw deelnemen aan de klassikale training en krijgen 50% korting op eventuele herexamens. Onze begeleiding stopt pas wanneer je slaagt.

Voor wie is de Certified SOC Analyst (CSA) training geschikt?

Deelnemers aan deze training moeten minimaal beschikken over basiskennis van netwerk concepten, het TCP/IP protocol, beveiligingsoplossingen zoals Firewalls en IDS/IPS, cybersecurity bedreigingen etc. De training is specifiek ontwikkeld voor:

- SOC Analysten

- Netwerk- en Securitybeheerders, Netwerk- en Security Engineers, Netwerkbeveiligers

- Cybersecurity Analysten

- Beginnende Cybersecurity Professionals

- Iedereen die zich wil ontwikkelen richting een functie op een Security Operations Center (SOC)

Duur training

3 dagen

Globale Inhoud

- Module 1 - Security Operations and Management

- Module 2 - Understanding Cyber Threats, IoCs, and Attack Methodology

- Module 3 - Log Management

- Module 4 - Incident Detection and Triage

- Module 5 - Positive Threat Detection

- Module 6 - Incident Response

- Module 7 - Forensic Investigation and Malware Analysis

- Module 8 - SOC for Cloud Environments

Rooster komende maanden:

| Datum | 25 - 27 maart 2026 | inschrijven |

|---|---|---|

| Locatie | Veenendaal & Live Online | |

| Prijs | 2795,- EUR (Excl. BTW) | |

| Datum | 22 - 24 juni 2026 | inschrijven |

| Locatie | Veenendaal & Live Online | |

| Prijs | 2795,- EUR (Excl. BTW) | |

| Datum | In overleg | inschrijven |

| Locatie | Veenendaal | |

Cursisten over deze cursus:

Veel gestelde vragen (FAQ)

Is de CSA training ook geschikt voor iemand zonder SOC ervaring?

Ja, de CSA training (Certified SOC Analyst) is geschikt voor beginners in een SOC, maar basiskennis van netwerken en securityconcepten is handig. Deze basisconcepten ontvang je ruim voor de training in een zelfstudiemodule zodat je zelfstandig aan eventueel nog missende kennis kunt werken. De training start bij de fundamenten van een SOC en bouwt geleidelijk op naar het analyseren van alerts en incidenten, zodat je ook zonder praktijkervaring de vaardigheden ontwikkelt.

Welke vaardigheden leer ik in de CSA training?

In de CSA training (Certified SOC Analyst) leer je hoe een SOC werkt, security alerts te analyseren, logdata te interpreteren en incidenten te detecteren en opvolgen. De training combineert theorie met hands-on labs, waarin je werkt met SIEM-tools en threat intelligence. Zo ontwikkel je direct praktische vaardigheden die je in een echt SOC kunt toepassen.

Is de CSA training relevant als ik al in cybersecurity werk?

Ja, de CSA training (Certified SOC Analyst) is ook waardevol voor ervaren cybersecurity-professionals. Je verdiept je in dreigingsdetectie, SIEM-tools zoals Splunk en LogRhythm, threat intelligence en forensische analyse. Hiermee breid je je vaardigheden uit en kun je meer verantwoordelijkheid nemen binnen een SOC.

Kan ik de CSA training online volgen of is het alleen klassikaal?

De CSA training wordt in principe gegeven op onze trainingslocatie in Veenendaal. Het is ook mogelijk om Live Online aan deze lessen deel te nemen, waarbij je de zowel de theorie als praktijk (laboefeningen) vanaf een eigen locatie volgt. Je ziet en hoort wat er in de klas besproken wordt en kunt ook actief aan gesprekken deelnemen. Door de waarde van de informele gesprekken die je op locatie bijvoorbeeld tijdens pauzes met andere cursisten en de trainer hebt, adviseren we waar mogelijk fysiek/klassikaal aanwezig te zijn.