-

Odido casus - Tweefactor authenticatie is NIET de heilige graal!

1 week geledenDonderdag 12 februari 2026 werd Nederland opgeschrikt door een datalek bij de landelijke provider Odido. Gegevens van 6,2 miljoen Nederlands zouden zijn gelekt. Hoe heeft dit kunnen gebeuren? Had dit voorkómen kunnen worden? Hoe zorgen we ervoor dat dit in de toekomst niet meer gebeurt? Deze blog zal eerst een korte blik werpen op het datalek. Daarna volgt een uiteenzetting waarom tweefactor authenticatie (2FA) niet de heilige graal is.

-

Live Online trainen

1 maand geledenOnline trainen vanaf een eigen locatie is (vooral) na de corona lockdowns voor een deel van onze cursisten de standaard geworden. Waar klassikaal trainen voordelen biedt qua informele gesprekken in de pauzes met trainer en medecursisten en de drempel voor sommige mensen wat lager legt om vragen te stellen, biedt Live Online trainen een grotere flexibiliteit.

-

Cyber Security Experience

4 maanden geledenOp 27 𝒏𝒐𝒗𝒆𝒎𝒃𝒆𝒓 𝒂.𝒔. staan we als sponsor op de Cyber Security Experience van Heliview Conferences & Training in Bussum.

-

Waarom Certified Ethical Hacker (CEH) bij TSTC?

1 jaar geledenDe keus om een training bij de één of de andere opleider te volgen, is als het goed is niet alleen afhankelijk van de prijs en de locatie waar deze verzorgd wordt.

Als meervoudig winnaar van de award voor 'Beste Europese opleider voor EC-Council trainingen' hebben we een eigen kijk op de Certified Ethical Hacker (CEH) training. Hiermee hebben we sinds 2006 duizenden professionals opgeleid tot CEH en verder geholpen in hun loopbaan. Hieronder vind je de in onze ogen beste argumenten om jouw CEH training bij TSTC te volgen. Cursisten die je zijn voorgegaan, zijn het met ons eens: zij beoordelen onze CEH training met een gemiddelde 9,6:

-

Front- Backoffice Medewerker gezocht

2 jaren geledenWil je werken bij Nederlands specialist en marktleider in cybersecurity en privacy trainingen dan is dit je kans. We zijn per direct op zoek naar een Front- en Backoffice medewerker (32-40 uur) die samen komt te werken in een team met drie directe collega’s. Ervaring in ons vakgebied is fijn maar voor deze rol niet vereist.

-

ISO 27001:2022 Transitie

2 jaren geledenOnze ISO 27001 trainingen zijn onlangs aangepast naar de 2022 revisie die de standaard op het gebied van informatiebeveiliging heeft gekregen. Eén van onze trainers, Eppo Luppes, schreef voor PECB mee aan een paper over de transitie van 27001:2013 naar 27001:2022. Een deel van dit document lees je hieronder.

Naast de reguliere ISO 27001 Foundation, Lead Implementer en Lead Auditor trainingen verzorgen we tijdelijk ook speciale 2-daagse ISO 27001:2022 Transition trainingen die specifiek gaan over de wijzigingen in de standaard.

-

Quantum Computing uitgelegd

3 jaren geledenQuantum computers. Vaak hoor je die term in het nieuws of lees je erover op het internet. Maar wat zijn dat nou eigenlijk voor computers? Omdat er veel wis- en natuurkunde mee gepaard gaat, is het moeilijk om uitleg te vinden die voor iedereen te begrijpen is. Daarom heeft onze trainer Marco Dufour dit artikel geschreven, zodat het voor eenieder duidelijk wordt wat quantum computing inhoudt en wat je er nou eigenlijk van kunt (en mag) verwachten. Een aantal termen zijn niet vertaald vanuit het Engels, omdat deze zeer gangbaar zijn en de Nederlandse vertaling het er vaak niet duidelijker op maakt.

Met de ontwikkeling van quantum computing zijn onze meest-gebruikte encryptie-algoritmes in gevaar. Wil je een 2-daagse workshop volgen waarin je alles leert over post-quantum cryptography, kijk dan hier.

-

Openingstijden december - januari

4 jaren geledenTussen 24 december 2021 en 2 januari 2022 genieten wij van een week vakantie. We hopen je daarna weer te zien/spreken/horen en helpen met vragen over security, privacy en IT trainingen. Hele fijne feestdagen en alvast een gelukkig, gezond en leerzaam 2022 gewenst!

Dringende vragen kun je sturen naar info@tstc.nl

-

EC-Council ATC Training Center of the Year 2020

5 jaren geledenNet als in 2019, 2018, 2016, 2013 en 2012 is TSTC ook in 2020 door EC-Council bekroond tot Training Center of the Year. Ondanks dat het niet de eerste keer is, blijft dit een bijzondere award gezien het enorme aantal opleiders dat wereldwijd EC-Council trainingen verzorgt.

We zijn dan ook enorm blij dat we ons niveau vast hebben weten te houden en ons ook het afgelopen jaar weer hebben kunnen blijven onderscheiden van onze collega's.

-

TSTC geaccrediteerd ISACA Opleider

5 jaren geledenSinds de tweede helft van dit jaar (2020) is TSTC geaccrediteerd ISACA opleider. Dit houdt in dat we als organisatie voldoen aan de daarvoor gestelde eisen van ISACA. Belangrijker voor onze cursisten, je kunt naast het officiële materiaal voortaan ook de CISM, CISA, CRISC en CGEIT examens tegen gereduceerd tarief bij de trainingen aanschaffen.

-

Offensive Security Trainingen via TSTC

5 jaren geledenHet Amerikaanse Offensive Security heeft zich de afgelopen jaren opgewerkt tot één van de belangrijkste organisaties op het gebied van pentesting. Zo ontwikkelden ze Kali Linux, de populaire pentest Linux-distributie en zijn ze de partij achter de gewilde OSCP certificering. TSTC is Offensive Security's exclusieve partner voor de Benelux. Dit houdt in dat je alle Offensive Security trainingen via TSTC kunt aanvragen. Naast het uitgebreide online programma, organiseren we ongeveer eens per jaar een unieke live versie van de Pentesting with Kali Linux (PWK) training. PWK is de officiële voorbereiding op het 24-uurs OSCP examen. Hieronder lopen we door een aantal hoogtepunten uit het Offensive Security portfolio.

-

TSTC beste Security en Privacy Opleider NL

5 jaren geledenOnlangs publiceerde vaktijdschrift en website Computable de uitslagen van hun jaarlijkse ICT opleidersonderzoek. Waar we in 2019 al enorm trots waren op een gemiddelde beoordeling van een 9,0 en vijfde plek in het totaalklassement, scoren we dit jaar nog beter met een gemiddelde 9,38 en een stap omhoog naar de vierde plek op ruime afstand van andere opleiders met een vergelijkbaar programma. Ook dit jaar werd er weer apart onderzoek gedaan per deelgebied. TSTC werd hierbij tweemaal beoordeeld als beste Nederlandse opleider, en wel in de voor ons belangrijkste deelgebieden Security en AVG/GDPR/Privacy.

-

Nieuw!! CEH v11 en CPENT trainingen

5 jaren geledenEerder deze week (september 2020) lanceerde EC-Council onder andere de nieuwe versie 11 van hun populaire Certified Ethical Hacker (CEH) training en Certified Penetration Testing Professional (CPENT), de opvolger van de ECSA v10 training en certificering. In deze blog lees je hoe beide trainingen er uit zien, wat er veranderd is en met welke promotie CEH v11 wordt geintroduceerd.

-

Trainers TSTC gecertificeerd als Modern Classroom Certified Trainer (MCCT)

5 jaren geledenOm hun trainingen actueel te houden, moesten onze trainers zich eigenlijk altijd al continu bijscholen maar door de corona maatregelen/beperkingen worden er dit jaar nieuwe vaardigheden van ze gevraagd met betrekking tot het trainen zelf. Live Online klassen, blended en hybride groepen (waarbij een deel van de cursisten fysiek aanwezig is en een ander deel remote inlogt) vragen een andere didactische benadering om deelnemers actief, betrokken en geconcentreerd te helpen blijven en een diverse groep cursisten bij elkaar te brengen. In dat kader zijn onze trainers onlangs gecertificeerd als Modern Classroom Certified Trainer (MCCT) zodat zij aantoonbaar in staat zijn deze uitdagingen aan te gaan.

-

NL leert door: omscholing belangrijk onderdeel corona Noodmaatregel Overbrugging voor Werkgelegenheid (NOW) 2.0

5 jaren geledenMinister Wouter Koolmees van Sociale Zaken en Werkgelegenheid maakte vorige maand bekend dat omscholing onderdeel wordt van het tweede steunpakket voor de Nederlandse economie naar aanleiding van de corona crisis. Met de regeling genaamd ‘NL leert door’ wil de Minister toekomstig werklozen de gelegenheid geven zich om te scholen naar beroepen waar in de nabije toekomst veel behoefte aan is. Het UWV werkt sinds enkele jaren met een flexibele lijst ‘kansberoepen’ waarop te zien is voor welke beroepen werkgevers momenteel moeilijk personeel kunnen vinden en waarvoor de kansen op werk na omscholing dus bovengemiddeld zijn.

-

Planning Live Online Trainingen TSTC

5 jaren geledenOmdat we veel vragen krijgen over welke trainingen er nu precies Live Online gepland staan de komende periode, hebben we een overzicht gemaakt van de mogelijkheden. We proberen deze pagina up-to-date te houden zodat je steeds kunt zien waar je op korte termijn aan kunt deelnemen.

Want al belemmert de corona uitbraak een groot deel van ons dagelijks leven, laat deze uitbraak je niet belemmeren jezelf te ontwikkelen. Mocht de Live Online training je achteraf toch niet helemaal bevallen zijn, dan mag je de training later dit jaar nogmaals kosteloos klassikaal bijwonen. Neem contact met ons op via telefoon, mail of chat voor een last minute aanbieding.

Staat de training die je zoekt er niet tussen? Neem dan ook contact op, misschien zijn er meer gegadigden en kunnen we toch snel plannen.

Boek nu en maak gebruik van onze Intelligente Lockdown actie voor alle trainingen die starten tot en met 30 juni 2020. Je ontvangt hierbij een Van der Valk giftcard van 100 euro bij deelname aan een training van 1000 euro of meer. Bij een training van boven de 2000 euro ontvang je zelfs een giftcard van 200 euro! Hiermee kun je zodra dit weer mag meteen gaan genieten van een uitgebreide lunch, diner of overnachting bij een Van der Valk hotel naar keuze (niet van toepassing icm bestaande relatieafspraken, kortingen of bij al geboekte trainingen).

-

Live Online trainen, hoe bevalt dat?

5 jaren geledenLive Online trainen is natuurlijk niet precies hetzelfde als klassikaal. Het is voor de meeste cursisten even wennen, maar achteraf niet minder goed of prettig dan eerdere ervaringen bij TSTC. Daarom vind je hier een aantal ervaringen van cursisten die de afgelopen weken Live Online bij ons hebben getraind. Mocht de training je op deze manier toch niet helemaal bevallen zijn, dan mag deze kosteloos binnen een jaar nogmaals klassikaal worden bijgewoond.

-

Bewijs van deelname via Diplomasafe

5 jaren geledenBewijs van deelname kwijt terwijl je deze net nodig hebt voor het verkrijgen van CPE punten? Een opdrachtgever die wil verifiëren of je een op je cv vermelde training ook echt hebt gevolgd? Je LinkedIn netwerk op de hoogte houden van je onlangs gevolgde training?

Na het volgen van een TSTC training ontvang je vanaf nu een digitaal bewijs van deelname via Diplomasafe! Een goed beveiligd en groen certificaat dat met één druk op de knop door iedereen die dat wil gecontroleerd kan worden op echtheid. Zonder extra kosten en je raakt 'm nooit meer kwijt.

-

Ervaringen CEH Practical examen

5 jaren geledenNa het behalen van je CEH examen vraag je jezelf misschien af wat een goede vervolgstap in je scholing kan zijn. Je hebt in de CEH training handvatten en hands-on ervaring gekregen over de werkwijze van hoe een hacker zijn fases aflegt alvorens een succesvolle aanval te kunnen plegen. Tijdens het CEH examen heb je te maken met 125 theoretische vragen waar je vier uur de tijd voor krijgt. Je hoeft je praktijkskills niet te laten zien, het gaat om inzicht en kennis van de tools die hackers gebruiken alsmede de verschillende aanvalsfases die ze doorlopen.

Misschien wil je ook je praktische vaardigheden als Ethisch Hacker aantonen, ‘put your money where your mouth is’. Dan is het CEH Practical examen iets voor jou!

-

Major 2020 update OSCP/PWK training

5 jaren geledenIn October 2020 Offensive Security and TSTC will bring you the updated OSCP/PWK Live Classroom Training for the first time in Europe. In this blog Offensive Security explains what's changed and what's completely new in the 2020 course.

-

MCSA Windows Server 2016 verlengd tot 31 januari 2021

5 jaren geledenWaar Microsoft vorige maand nog met het nieuws kwam dat alle nog lopende MCSA en MCSE examens per 30 juni 2020 zouden ophouden te bestaan, hebben ze nu ivm de corona/covid-19 uitbraak besloten deze termijn te verlengen tot 31 januari 2021.

-

IoT (Internet of Things): gevaren, valkuilen en beveiligingstips

5 jaren geledenIoT (Internet of Things) apparaten zijn niet meer weg te denken uit de samenleving. Zowel thuis als op het werk hebben we er mee te maken en moeten we er mee om gaan, het liefst op een gecontroleerde en veilige manier. Deze blog gaat in op een aantal gevaren van IoT apparaten en hoe je deze het best zou kunnen oplossen.

-

Tips om veilig thuis te werken

5 jaren geledenNaar aanleiding van vele klanten die ons vragen stellen over veilig thuis werken, geef ik in deze blog een aantal tips die de komende tijd van pas kunnen komen.

Velen van jullie lezen dit op je persoonlijke computer thuis of op de laptop van de zaak thuis.

Thuiswerken heeft veel voordelen maar brengt ook risico's met zich mee. Hieronder staan een aantal adviezen die de veiligheid en je comfort enigszins kunnen verhogen. Niet alleen jij bent hierbij gebaat, maar ook je werkgever.

-

Live Online trainen bij TSTC - een trainersperspectief

5 jaren geledenDe afgelopen weken zijn we bij TSTC van start gegaan met het geven van onze trainingen volgens de Live Online methode. De cursisten zitten hierbij thuis of op hun werk en de docent bij TSTC of op zijn thuiswerkplek.

We hebben gemerkt, dat de personen die thuis zitten vanwege het COVID-19 virus behoefte houden aan scholing of bijscholing. Het was dan ook al snel duidelijk dat we in versnelt tempo werk moesten maken van het aanbieden van online trainingen. Tijdens het ontwikkelen van deze online trainingen stond één belangrijk punt voorop, het garanderen van dezelfde kwaliteit trainingen als die onze klanten klassikaal van ons gewend zijn. Kortom, anders blijven dan anderen.

Mijn naam is Rudy Baving, dit is mijn verhaal ten aanzien van de online trainingen die TSTC voor jullie heeft voorbereid.

-

IAPP Data Protection Intensive: NL 9+10 juni 2020

6 jaren geledenTwee dagen vol praktisch advies voor het versterken van uw operationele responsiviteit.

Kom 9-10 juni naar Den Haag voor het kennisintensieve programma op de eerste jaarlijkse IAPP Data Protection Intensive: Nederland 2020.

Een sterk programma met deskundige sprekers die ingaan op de nieuwste ontwikkelingen op het gebied van gegevensbescherming, lokaal en wereldwijd. U leert hoe u een privacyprogramma beheert, hoe wereldwijde ontwikkelingen en regelgeving uw werk beïnvloeden, luistert naar openhartige discussies met Nederlandse FG’s en meer

Informatiesessies

- De visie van de toezichthouder

- Voorbereid zijn en reageren op een datalek

- Omgaan met een DPIA – de kneepjes van het vak

- Een cookie erbij? Gegevensbescherming in reclametechnologie

- Voordrachten voor FG’s door Nederlandse FG’s

- Tegemoetkomen aan betrokkenen die hun rechten uitoefenen

- Leveranciers: contracten sluiten, controleren en improviseren

- Privacy by design & default in de praktijk

- 15 menselijke reacties op de AVG

- Wereldwijde ontwikkelingen – CCPA regelgeving en meer

Tarief

IAPP lid € 895

Niet lid € 1.045,-

Overheidsector € 445,-

Inschrijving via https://www.eiseverywhere.com/ereg/newreg.php?eventid=492425&language=dut

-

IAPP Data Protection Intensive: NL 9+10 juni 2020

6 jaren geledenTwo Days of Practical Advice to Improve Your Operational Response

Reserve your calendar for 9-10 June in The Hague as we prepare a knowledge-rich programme for the first annual IAPP Data Protection Intensive: Nederland 2020. All sessions will be delivered in parallel tracks — one in Dutch, the other in English.

A strong roster of expert faculty will address the latest developments in data protection locally and worldwide. You will explore how to manage a privacy programme, how global developments and regulations could impact your work, hear candid discussions with Dutch DPOs and more.

Information sessions:

- The regulator’s view

- Be prepared and respond to a data breach

- How to manage a Privacy Programme

- Tackling the DPIA - tricks of the trade

- A tough cookie? Data protection in advertising technology

- Talks for DPOs by Dutch DPOs

- Accomodating data subjects when they exercise their rights

- Suppliers: contracting auditing and making do

- Data protection by design & default – on the ground

- 15 human reactions to the GDPR

- Global developments - CCPA regulations and more

Pricing

IAPP member € 895

Non member € 1.045,-

Government € 445,-

Registration https://www.eiseverywhere.com/ereg/newreg.php?eventid=492425&

-

TSTC gesloten tussen 21 december en 5 januari

6 jaren geledenTussen 21 december en 5 januari 2020 is TSTC gesloten en daarom telefonisch of per chat niet bereikbaar. Vanaf 6 januari staan we weer klaar voor alle vragen over opleidingen, examens en certificeringen. In de tussentijd kunt u ons beperkt per mail bereiken via info@tstc.nl. Graag tot volgend jaar en bedankt voor een geweldig 2019!!

-

TSTC wederom EC-Council Training Center of the Year

6 jaren geledenOp het Hacker Halted congres in Atlanta VS mocht TSTC's algemeen directeur Emile Kok afgelopen week twee prijzen in ontvangst nemen. Net als in 2018, 2016, 2013 en 2012 is TSTC dit jaar wederom bekroond tot Training Center of the Year. Ondanks dat het niet de eerste keer is, blijft dit een bijzondere award gezien het enorme aantal opleiders dat wereldwijd EC-Council trainingen verzorgt. We zijn dan ook enorm blij dat we ons niveau vast hebben weten te houden en ons ook het afgelopen jaar weer hebben kunnen blijven onderscheiden van onze collega's.

-

Grote CIPT update in 2020

6 jaren geledenOrganisaties investeren aanzienlijk in IT/technologie bij de naleving van nieuwe privacywetgeving. Technologie is daarmee een belangrijke motor voor de ontwikkeling van een privacycultuur.

Begin 2020 lanceert IAPP een vernieuwde versie van de CIPT training. Een commissie van belangrijke IT- en technologie experts met kennis van privacy wet- en regelgeving hebben een bijdrage geleverd aan de geupdate inhoud van de training die u de vaardigheden geeft om IT oplossingen te identificeren die privacyprincipes implementeren in overeenstemming met de AVG en eventueel probleemgebieden te herkennen ten aanzien van uw huidigde IT omgeving en diensten.

-

Uitslag Onderzoek Computable: TSTC beste Nederlandse Security Opleider!

6 jaren geledenVolgens het opleidersonderzoek 2019 van vaktijdschrift Computable is TSTC dit jaar Nederlands beste security opleider en vijfde ICT opleider overall. Vooral onze trainers verdienen een pluim met een prachtige 9,0 als gemiddelde beoordeling. Uiteraard zijn we erg trots op deze beoordeling en willen we iedereen die ons beoordeeld heeft danken voor dit fantastische resultaat!

-

Combineer CIPM, CIPT tijdelijk voordelig met extra training

6 jaren geledenDeze zomer combineert u onze populaire CIPM en CIPT trainingen tijdelijk voordelig met een extra 2-daagse training: Privacy Compliance Experience of ISO 27001 Foundation.

In plaats van de normale € 3.315,- betaalt u slechts € 2.650,- voor de gekozen combinatie inclusief het CIPM of CIPT examen, studiemateriaal en oefenvragen. Wanneer u kiest voor de ISO 27001 Foundation training is het daarbij behorende examen ook inbegrepen evenals een eventueel benodigd herexamen (ex BTW).

-

Microsoft past Azure Administrator Associate certificering aan

6 jaren geledenNet nu we een beetje gewend zijn aan de nieuwe role-based Microsoft certificeringen, gooit Microsoft het roer voor wat betreft de Azure Administrator Associate (AZ-100 & AZ-101) certificering alweer om.

-

OSCP training bij TSTC

7 jaren geledenAfgelopen week verzorgden Jim O' Gorman (President Offensive Security) en zijn collega Benjamin Wilson weer hun live OSCP - Pentesting with Kali Linux (PWK) training bij TSTC. In deze derde sessie op onze locatie trainden ze een groep van dertig pentesters en redteamers ter voorbereiding op het 24-uurs OSCP examen en de daarbij behorende labs. Hoogtepunt was de Capture The Flag (CTF) night op donderdagavond die vergezeld werd door een grote stapel XXL pizza's.

-

Presentatie Red vs Blue Teaming Infosecurity 2019

7 jaren geledenOp 31 oktober en 1 november jl. verzorgde onze trainer Duane Anderson een seminar over Red vs Blue Teaming op de Infosecurity expo in Utrecht.

Omdat we veel vragen kregen van bezoekers die de presentatie nog een keer rustig terug wilden lezen, hebben we deze online gezet. Je kunt de pdf hier bekijken.

Duane heeft ook een 2-daagse workshop over dit onderwerp ontwikkeld waarin deelnemers zich aan kunnen sluiten bij een red of blue team en van daaruit diverse IT omgevingen proberen aan te vallen of juist te beveiligen. Alle informatie over deze workshop die je bij TSTC kunt volgen staat hier.

-

Verslag Microsoft MCT Global Summit 2018

7 jaren geledenVan 22 t/m 26 oktober 2018 heb ik (Microsoft trainer Marco Dufour) namens TSTC deelgenomen aan de Microsoft MCT Global Summit 2018 in Duitsland. Naast diverse technische sessies was er ook veel informatie over de weg die Microsoft inslaat met de nieuwe rolebased certificeringen. In deze blog geef ik een overzicht van de informatie die Microsoft Learning ons die week gaf.

-

Microsoft vernieuwd volledig programma Azure opleidingen

7 jaren geledenMicrosoft heeft de veelgehoorde kritiek ter harte genomen dat men voor het behalen van een Azure (MCSA / MCSE Cloud Platform) certificering veel meer moest weten dan strikt noodzakelijk voor de meeste gerelateerde functies. Eind dit jaar en in de loop van 2019 wordt een compleet vernieuwd programma uitgerold met nieuwe certificeringen gebaseerd op zg. job roles. Dit houdt tevens in dat de nu nog lopende 70-532, 70-533 en 70-535 examens (en trainingen) per 31 december 2018 komen te vervallen. Reeds gecertificeerde professionals kunnen met behulp van speciale transitie examens upgraden naar de nieuw gelanceerde titels.

-

Onafhankelijke Privacy certificering van EXIN

7 jaren geledenEXIN PRIVACY & DATA PROTECTION

Wilt u na het volgen van onze IAPP CIPP/E en CIPM trainingen of PECB CDPO training ook een onafhankelijke DPO certificering van EXIN – dat kan.

Binnen de Europese Unie zijn regelgeving en normen inzake de bescherming van persoonsgegevens streng en bindend. De Algemene Verordening Gegevensbescherming trad met ingang van mei 2016 in werking en organisaties hebben tot mei 2018 de tijd om hun beleid en processen zo aan te passen dat ze volledig voldoen aan de voorschriften. Bedrijven buiten Europa moeten bij het zakendoen in Europa ook voldoen aan de voorschriften. Een van de oplossingen om op tijd aan de voorschriften te voldoen is de inzet van gekwalificeerd personeel. Gecertificeerde professionals met het juiste kennisniveau kunnen helpen om uw organisatie voor te bereiden op tijdige naleving. Het programma EXIN Privacy & Data Protection is gericht op de benodigde kennis van de wet- en regelgeving betreffende de bescherming van gegevens en hoe deze kennis te gebruiken om aan de norm te voldoen.

Het Exin Privacy & Data Protection programma omvat 3 trajecten:

- Foundation Data Protection

- Foundation Informatiebeveiliging

- Practitioner Data Protection

Klik hier voor meer informatie over deze certificering en de prijsstelling van het Exin pakket!

-

TSTC wint dubbel op EC-Council awards 2018

7 jaren geledenOp de Hacker Halted conferentie in Atlanta USA is TSTC tweemaal in de prijzen gevallen bij de uitreiking van de jaarlijkse EC-Council Global Awards. Na deze prijs in 2012, 2013, 2016 al te hebben gewonnen, zijn we ook dit jaar weer bekroond tot ATC (Accredited Training Center) of the Year voor de regio Europa. Met deze prijs worden opleiders die een extra bijdrage leveren aan de kwaliteit van EC-Council trainingen (zoals bijvoorbeeld CEH, C|CISO en ECSA) en het opleiden van security professionals in hun regio in het zonnetje gezet.

-

Als VIP naar Infosecurity 2018 in Utrecht

7 jaren geledenDe zomer is weer (bijna) voorbij, tijd om u aan te melden voor de Infosecurity expo in Utrecht, dé Nederlandse vakbeurs op het gebied van IT-security voor IT-managers en IT-professionals! Ook dit jaar is TSTC weer met een stand vertegenwoordigd en ontmoeten we u graag voor een gesprek over security- privacy- en IT training of een nadere kennismaking. Tevens zullen we op beide dagen tussen 14.00 en 14.30 uur een seminar verzorgen in Theater 09 Cyber Security: Red Team vs. Blue Team Hands-on Scenarios.

-

Ontmoet TSTC op de Black Hat Sessions 2018

7 jaren geledenOp donderdag 14 juni 2018 organiseert Secura (voorheen Madison Gurkha) de 16e editie van de Black Hat Sessions in Nieuwegein. Nationale en internationale sprekers praten u bij over onderwerpen als GDPR, Red Teaming, Hardware Hacking, Privacy, IoT en Cloud Security. Ook dit jaar sponsort TSTC dit evenement waarmee we u 10% korting kunnen aanbieden op de toegangsprijs van 320 euro. Gebruik hiervoor de kortingscode TSTC#8r#swU en meld u aan via het online inschrijfformulier. Uiteraard zijn we ook met een stand aanwezig en praten we u graag bij over nieuwe ontwikkelingen op het gebied van IT-, Security- en Privacy training.

-

Gesloten op 10 en 11 mei 2018

7 jaren geledenIn verband met Hemelvaart is TSTC op 10 en 11 mei 2018 gesloten. Vanaf 14 mei kunt u ons weer op de gebruikelijke tijden bereiken. Graag tot dan!

-

Lancering CEH v10 en ECSA v10 trainingen

7 jaren geledenAfgelopen week (maart 2018) lanceerde EC-Council de nieuwe v10 versies van hun populaire Certified Ethical Hacker (CEH) en Certified Security Analyst (ECSA) trainingen. Beide titels zijn beter op elkaar afgestemd en naast de theoretische meerkeuze examens zijn er extra CEH en ECSA Practical titels toegevoegd waarmee gecertificeerden nu ook hun praktische kennis kunnen aantonen. In deze blog nemen we de belangrijkste veranderingen en toevoegingen door.

-

TSTC op Infosecurity 2017 vakbeurs

8 jaren geledenOp 1 en 2 november 2017 is TSTC weer met een stand en spreker aanwezig op Infosecurity, dé Nederlandse vakbeurs op het gebied van IT-security voor IT-managers en IT-professionals. Ook dit jaar wordt Infosecurity georganiseerd in de Utrechtse jaarbeurs (Hal 1). U bezoekt ons op standnummer 01.B094 om weer eens bij te praten, een kennismaking en/of uitleg over onze nieuwe trainingen zoals bijvoorbeeld Privacy Core (e-learning oplossing voor privacy awareness), GCIH, GSEC en CDPO (Certified Data Protection Officer).

-

Black Hat Sessions Part XV: Anniversary Edition

8 jaren geledenTSTC zal deze week als sponsor aanwezig zijn op onderstaand congres. U kunt zich nog inschrijven om op deze dag aanwezig te zijn, bij te praten, mee te doen met de hackerworskhop of te luisteren naar de interessante sprekers.

It’s all about the Data

Op 29 juni organiseert Madison Gurkha voor de vijftiende keer de Black Hat Sessions. Het jaarlijkse securitycongres keert wederom terug in de Reehorst in Ede met een inspirerende dag vol technische- en niet-technische lezingen, workshops en presentaties. Schrijf nu in voor deze jubileumeditie

-

Waarom CIPP/E, CIPM en CIPT bij TSTC?

8 jaren geledenMet de ingebruikname van de AVG/GDPR is er een enorme groei ontstaan in de vraag naar privacy training en -certificering. De titels van IAPP zijn hierbij het populairst in verband met hun internationale erkenning en inbegrepen updates ná de training. In veel gevallen is het door het grote aantal aanvragen niet meer mogelijk om de CIPP/E, CIPM en CIPT trainingen binnen een paar weken te volgen en in sommige gevallen loopt de wachttijd zelfs op tot enkele maanden. In deze blog leg ik uit waarom het toch de moeite waard is hierop te wachten en deze trainingen bij TSTC te volgen.

-

WannaCry for Dummies

8 jaren geledenEen aantal weken geleden werd de IT-wereld opgeschrikt door het fenomeen "WannaCry". Social media pikten deze vorm van ransomware razendsnel op, waarna deze viral ging. De kranten stonden er vol van en met grote chocoladeletters werd verkondigd dat dit één van de grootste aanvallen ooit was op het gebied van cybercrime. Zelfs de NOS en RTL journaals schroomden niet dit item aan te pakken als wereldnieuws.

Natuurlijk zijn deze berichten zeer beangstigend als je geen achtergrond hebt in IT-security en zelfs buren kwamen om raad vragen of ze de computer nu wel moesten aanzetten.

In deze blog leg ik in Jip en Janneke taal uit wat er is gebeurd.

-

TSTC geaccrediteerd PSI Test Center (oa ISACA)

8 jaren geledenSinds enige tijd is TSTC één van de (op dit moment) zes geaccrediteerde Nederlandse PSI Test Centers. PSI is het door ISACA gekozen platform voor computer based CISM, CISA, CRISC en CGEIT examens. Dit betekent dat u vanaf nu niet alleen uw training daarin bij TSTC kunt volgen maar ook examen kunt doen.

Naast de ISACA examens kunt u natuurlijk ook bij TSTC terecht voor alle andere examens die op het PSI platform worden afgenomen. Op deze pagina geven we echter antwoord op een aantal veelgestelde vragen met betrekking tot de examens van ISACA.

-

Bezoek TSTC op het IT & Information Security Congres

9 jaren geledenOp 15 februari 2017 organiseert Heliview het IT & Information Security congres in congrescentrum 1931 's Hertogenbosch. Het thema is dit jaar 'Mensen, processen en techniek'. TSTC zal als sponsor aanwezig zijn om al uw vragen over security & privacy trainingen te beantwoorden.

De primaire doelgroep van dit congres is: Chief information security officer, Security manager, Information security manager, Risk manager, Hoofd / manager informatiebeveiliging, Security architect, Compliance officer. In de meeste gevallen bezoekt u dit congres na registratie gratis (klik op banner onderaan deze pagina).

-

Cloud Security and OSI layer 2 - the layer oft forgotten

9 jaren geledenOp 2 en 3 november jl. verzorgde onze CCSP/CSAC trainer Duane Anderson op Infosecurity 2016 (Jaarbeurs Utrecht) een drukbezochte presentatie 'Cloud Security and OSI layer 2 - the layer oft forgotten'. Mocht u de presentatie gemist hebben of nogmaals terug willen kijken dan kan dat hier.

-

Bezoek Infosecurity 2016 als VIP

9 jaren geledenTot en met 14 oktober is het nog mogelijk om je via deze link gratis aan te melden als VIP bezoeker van Infosecurity 2016 op 2-3 november in de Jaarbeurs Utrecht (onder voorbehoud goedkeuring door Infosecurity).

Als VIP bezoeker ontvang je onder andere een gratis lunch en uitrijkaart. Meld je direct aan en vergeet ons niet te bezoeken op standnummer 01.E148.

Onze trainer Duane Anderson verzorgt beide dagen de seminar Cloud Security and OSI layer 2 - the layer often forgotten tussen 11.00 - 11.30 uur in Theaterzaal 3: Cybersecurity.

Graag tot dan!

-

Microsoft past MCSE certificeringen (wederom) aan

9 jaren geledenVorige week lanceerde Microsoft vier nieuwe MCSE certificeringen en maakte daarbij direct het vervallen van de huidige MCSE titels bekend (per 31-3-2017). De nieuwe titels sluiten één-op-één aan op de ‘Centers of Excellence’ die in het Microsoft Partner Network worden gebruikt om technische competenties aan te duiden en moeten daarbij bijdragen aan de herkenbaarheid bij zowel Microsoft Partners als hun klanten.

-

TSTC wint “Triple” op EC-Council Global Awards 2016

9 jaren geledenBij de aftrap van het jaarlijkse Hacker Halted congres in Atlanta eerder deze maand, maakte EC-Council -de organisatie achter onder andere de CEH, CHFI en C|CISO certificeringen- traditiegetrouw de winnaars van hun Global Awards voor beste opleidingspartners en trainers bekend.

-

Weerbaarheid is Security Awareness 2.0

9 jaren geleden(Interview gepubliceerd in "Digital Enterprise", uitgave Elsevier september 2016. Lees de rest van deze publicatie hier.)

Veel organisaties worstelen met de lastig meetbare Return on Investment van het trainen van hun personeel, zo ook op het gebied van informatiebeveiliging en zg. security awareness. De hoge boete die kan volgen op ‘verwijtbare nalatigheid’ in de Meldplicht Datalekken uit de Wet bescherming persoonsgegevens (Wbp) drijft diezelfde organisaties anderzijds tot het zoeken naar oplossingen, waarmee zij bij incidenten kunnen aantonen getracht te hebben het datalek te voorkomen of de kans daarop te minimaliseren.

Ook het trainen van de medewerkers hoort daarbij omdat zij vaak direct of indirect voor het datalek verantwoordelijk zijn, legt directeur Emile Kok van opleidingsinstituut en specialist in cybersecurity- en privacytrainingen TSTC uit Veenendaal uit.

-

CIPP/E en CIPM geaccrediteerd voor trustsector.

9 jaren geledenSinds 26 juli 2016 heeft Holland Quaestor (HQ), de belangenvereniging voor Nederlandse trustkantoren, onze CIPP/E en CIPM privacy trainingen van IAPP geaccrediteerd voor hun Permanente Educatie (PE) systeem. Trust Officers die met behulp van dit systeem hun status in stand houden, ontvangen 4 van de jaarlijks benodigde 16 PE punten (2016) wanneer zijn de CIPP/E of CIPM training bij ons volgen.

-

For privacy pros, Brexit nothing to panic about

9 jaren geledenAs news of the Brexit vote swept the globe this morning, the response from privacy professionals throughout the EU who have studied the matter has been consistent, if cliché: Keep calm, and carry on.

While the U.K.’s departure from the European Union will clearly have momentous impact on both sides of the equation, it’s not yet quite clear what that impact might be, and, regardless, privacy professionals have a good two years yet to figure it out.

-

Winnaar 'TSTC Websitetest'

9 jaren geledenIn de TSTC nieuwsbrief van 26 mei jl. kregen onze lezers de vraag voorgelegd onze nieuwe website te testen en daarmee kans te maken op een gratis training.

-

Wat de boer niet kent... Verandering door kennis

9 jaren geledenAls je de IT infrastructuur beter passend voor de business wil maken, dan moet je blijvend vernieuwen en innoveren. Hiervoor is het essentieel om over de juiste kennis te beschikken. Want wat de boer niet kent, dat eet ‘ie niet.

Veel organisaties hebben moeite met het blijvend verbeteren van hun IT infrastructuur, wat er toe leidt dat deze de business niet volledig ondersteund.

-

EU/US Privacyshield: one common goal but 180 degree difference in vision

9 jaren geledenWe are registering the start of this century when social media more or less didn’t exist yet, nobody heard of big data and Edward Snowden was still a young man.

At that time it wasn’t hard to see how the European Union and the USA made a gentlemen’s agreement on the processing of personal information in the USA even though the country offered a privacy protection level nowhere close to becoming adequate according to European privacy laws (data protection directive 95/46/EC) on the promise they would behave themselves and companies could be trusted with a self-certification system on which the American FTC (Federal Trade Commission) would keep a close eye. They called it “safe harbour” which lasted for around 15 years.(Deze blog is eerder geplaatst op shamrockinfosec.com en met toestemming gebruikt)

-

Expertvisies, interactie en praktische handvatten voor een solide cloudstrategie

9 jaren geledenTijdens Shift16 op woensdag 1 juni in ’t Spant! In Bussum nemen we u mee naar de praktijk: hoe creëert u een schaalbare IT omgeving.

- Welke uitdagingen komt u tegen op de weg daar naar toe?

- En hoe behoudt u grip op IT in de cloud?

U hoort van experts, vakgenoten en andere toonaangevende organisaties welke keuzes in de cloud zij hebben gemaakt en welke kansen het hen biedt.

Bekijk hier het programma, of meld u direct aan via cloud.heliview.nl/aanmelden

-

Windows 10 - Isolated User Mode

9 jaren geledenPhishing, identity theft, credential theft, impersonation, data leakage. Het zijn allemaal termen binnen IT security die op de één of andere manier te maken hebben met het verkrijgen c.q. misbruiken van credentials. Wij proberen onze gebruikers goed voor te lichten, vaak aan de hand van awareness sessies, over de gevaren van zwakke wachtwoorden, het inloggen op onveilige websites, hergebruik van wachtwoorden etc.

Het gevaar schuilt echter niet alleen bij de gebruiker. Het wachtwoord moet immers ook bekend zijn bij de authenticerende computer (lokaal of remote, zoals bij Active Directory). Hoe gaat Windows vervolgens om met wachtwoorden van ingelogde gebruikers? Programma’s zoals Mimikatz laten zien dat iemand die kwaad wil eenvoudig wachtwoorden of wachtwoord hashes van ingelogde gebruikers kan achterhalen en erger dan dat. Microsoft heeft met Isolated User Mode een goede stap gezet om aanvallen à la Mimikatz en “pass-the-hash” te voorkomen. In dit artikel ga ik in op deze nieuwe feature en leg uit hoe Windows 10 ervoor zorgt dat kwaadwillenden dankzij Isolated User Mode geen mogelijkheid meer hebben tot het verkrijgen van wachtwoorden en wachtwoordhashes die in het geheugen van Windows 10 vastgehouden worden.

User mode / Kernel mode

Om te begrijpen hoe Isolated User Mode werkt en waar het voor is, gaan we eerst kijken hoe programma’s normaliter met elkaar communiceren.

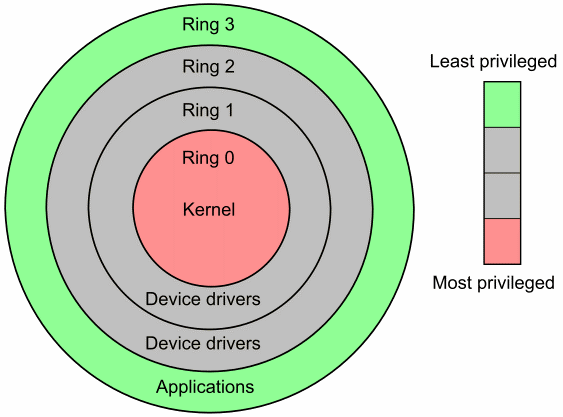

In Windows heb je de User mode, dit staat ook wel bekend als ring 3 (afb. 1), waarin de applicaties draaien die wij starten. Een applicatie bestaat uit het programma zelf plus de libraries die door de applicatie aangeroepen worden. Wanneer een programma gestart wordt, zal dit in het geheugen geladen worden en krijgt het een process id toegekend. De applicatie (het proces) krijgt ook een stukje van het intern geheugen aangereikt, een private virtual address space, zodat hij in het geheugen kan worden geladen.

Stel dat er twee applicaties draaien, ieder met zijn eigen process id. Is het dan mogelijk dat het ene proces toegang heeft tot de virtual address space van een ander proces? Nee. Een applicatie heeft alleen toegang tot zijn eigen geheugenadressen.

Figuur 1; bron: blog.codinghorror.com

Maar wat draait er nou precies in Kernel mode (dit is ring 0)? Uiteraard draaien hier de basale besturingssysteem onderdelen. Verder draaien er in de kernel ook kernelmode drivers. Het is belangrijk te weten dat alle processen die in Kernel mode draaien, één enkel virtual address space delen!!! Oftewel, een kernel mode driver kan in principe bij alle andere code van de drivers én van het besturingssysteem. Een slecht geschreven driver zou daardoor de stabiliteit van jouw Windows omgeving onderuit kunnen halen en de computer laten crashen.

Ringen 1 en 2 worden eigenlijk niet gebruikt.

Wanneer een programma een deel van het geheugen wil benaderen dat niet van hemzelf is, dan kan hij een interrupt genereren voor een API (Application Programming Interface). De processor zal dan in kernel mode schakelen om die API te starten, welke op zijn beurt bijvoorbeeld het commando ReadProcessMemory uit kan voeren. Dat commando mag enkel in Kernel mode uitgevoerd worden. Daarna schakelt de processor terug naar User mode en kan de applicatie de ontvangen informatie verwerken.

Lsass

Van alle processen die Windows standaard draait, is lsass (Local Security Authority Subsystem Service ) één van de meest interessante. Althans, vanuit de ogen van de hacker. De virtual address space van lsass bevat namelijk de wachtwoord hashes van alle ingelogde gebruikers. Dankzij Pass-the-hash technieken heeft een aanvaller voldoende aan de hash van het wachtwoord om te authenticeren. Dat doet lsass per slot van rekening op exact dezelfde manier…

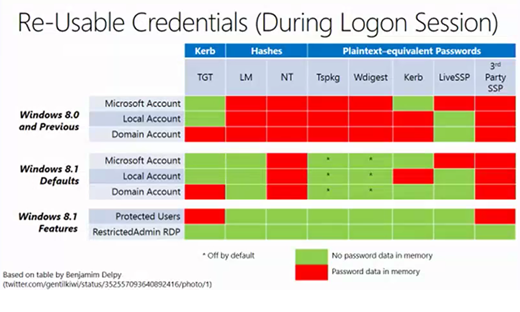

Met Windows 8.1 heeft Microsoft bij de introductie van een speciale Active Directory groep genaamd Protected Users voor gezorgd dat lsass de wachtwoorden en hashes opruimt en er zo min mogelijk in het geheugen te vinden zijn (fig. 2).

Figuur 2; bron: dirteam.com

Verder kan het lsass proces middels een registry aanpassing als protected process gaan draaien, waardoor wachtwoorden en hashes alleen zo lang bewaard worden in het geheugen, als nodig is. Hierdoor wordt het oogsten van wachtwoorden en hashes alweer wat lastiger. Mocht je meer over de technieken in Windows 8.1 willen weten, open dan de bron die bij figuur 2 staat vermeld.

Address translation

We zijn nu bijna op het punt beland waarop we kunnen zien wat Isolated User Mode voor ons betekent. Hiervoor moet echter wel helder zijn wat het begrip “address translation” inhoudt.

Wanneer twee processen op dezelfde manier geschreven zijn en beide willen naar hetzelfde geheugenadres gaan, bijvoorbeeld adres 5000, dan zou dat niet kunnen. Zij verwijzen dan ook naar een virtual address space. Ieder proces heeft zijn eigen pagetable die de virtual address space vertaald naar de physical address space. Wanneer beide processen het adres 5000 opzoeken in hun pagetable, zullen beide er een ander fysiek adres uit krijgen dat echt correspondeert met het juiste, echte geheugenadres. Daarnaast krijgen de processen ook te horen welke toegang ze krijgen tot dat geheugenadres: read, write, execute.

Wanneer je Hyper-V draait, komt er onder de kernel nog iets anders te draaien: de hypervisor. Dit wordt tegenwoordig ook wel Ring -1 (min 1) genoemd. Wanneer een virtual machine (VM) toegang wil hebben tot het fysieke geheugen, werkt bovenstaand proces nog steeds op dezelfde manier. Echter, nu noemen we het physical address ineens de Guest Physical Address (GPA). De GPA is niet het echte fysieke adres, omdat we nu te maken hebben met een gevirtualiseerde omgeving. Daarom wordt de GPA gemapped naar het fysieke adres, wat nu het System Physical Address (SPA) heet. Het systeem dat hiervoor gebruikt wordt, heet Second Level Address Translation (SLAT). Diverse processoren hebben een feature die SLAT efficiënter laten plaatsvinden. Server 2012 R2 Hyper-V had nog een software shadow page table, die hardwarematige SLAT ondersteuning niet verplichtte (tenzij RemoteFX nodig was), maar de Hyper-V implementaties in Windows 8, 8.1, 10 en Server 2016 vereisen dat de processor SLAT ondersteunt.

Isolated User Mode

In Windows 10 gaat Microsoft een flinke stap verder in het beveiligen van lsass. Nu wordt gebruik gemaakt van een nieuwe feature in Client Hyper-V: Virtual Secure Mode. Nu krijg je naast de gewone Kernel mode nog een Secure Kernel mode. Beide hebben hun eigen pagetable, maar nu ook hun eigen SLAT… Stel dat vanuit beide kernels dezelfde GPA uitgegeven wordt, dan zal iedere SLAT hetzelfde SPA uitgeven, maar wel met een ander access level. Zo kan de “oude” kernel mode wel access krijgen, maar dan met de mededeling: geen read, geen write, geen execute.

Wanneer een proces in de normale kernel mode toegang wil hebben tot lsass en diens geheugenadressen, dan gaat dit verzoek via de secure kernel mode en vindt er een controle plaats om te voorkomen dat er acties uitgevoerd worden die ervoor zouden kunnen zorgen dat er toegang verkregen zou kunnen worden tot de geheime informatie. De code wordt “sanitized”.

Om de secure kernel zo veilig mogelijk te maken, heeft Microsoft gepoogd alle soorten van aanvallen te blokkeren die hackers uit kunnen voeren. Zo zorgt het uitschakelen van de isolated user mode ervoor, dat alle wachtwoorden en encryptiesleutels worden gewist. Een hacker heeft er dus niks aan om die feature uit te zetten: hij komt niet bij de gewenste informatie!

Naast het beschermen van het lsass proces, bevat de secure kernel ook de sleutels die gebruikt worden door vTPM. In dit artikel ga ik niet verder in op deze nieuwe feature, maar zie het als een virtuele TPM chip voor virtuele machines. Hierdoor kun je bij een Hyper-V server iedere virtuele machine voorzien van een softwarematige TPM chip ten behoeve van data encryptie.

Isolated User Mode applicaties kunnen op dit moment alleen nog gemaakt worden door Microsoft. Wellicht dat dit in de toekomst gaat veranderen, maar dit is op moment van schrijven nog onbekend.

-

How a CFR Team Contributes to a Culture of Security

9 jaren geledenIf you're responsible for the success of a business, you need to take two broad approaches to protecting your information assets: 1) train all your employees to recognize and resist intrusion attempts and 2) train a cadre of specialists to monitor your network as a whole and respond to threats.

-

Nieuwe training: Introductie Grip op datalekken

10 jaren geledenVanaf 1 januari 2016 moet iedere organisatie een datalek melden aan betrokken personen en aan de Autoriteit Persoonsgegevens. Een falende melding, falende beveiliging maar ook een falend management op datamanagement kan worden beboet. Maar bovenal kan dit leiden tot ernstige vertrouwensschade. Daarmee is goede aanpak op datalekken een belangrijke bouwsteen in het privacy management.

-

Samenwerking met IAPP

11 jaren geledenTraining institute TSTC in Veenendaal has entered into a collaboration with IAPP (International Association of Privacy Professionals) , the world’s largest Association of Privacy Professionals.